No, al descargarte un archivo llamado “No hay plata” no te hackean el celular en 5 segundos

- Circula una cadena en redes sociales que asegura que al recibir un archivo que se llama “No hay plata” no se debe abrirlo porque transmite un virus que hackea el celular. Esto es falso.

- Claudio Caracciolo, jefe de Ciberseguridad de ElevenPaths, la unidad de Ciberseguridad de Telefónica Movistar, dijo a este medio que, “si una aplicación compromete el teléfono de manera automática, lo hace al instante”, por lo tanto “lo de los segundos no tiene sentido”.

- La cadena es similar a varias cadenas falsas que circularon anteriormente y que fueron verificadas por Chequeado. La única diferencia radica en el nombre del supuesto archivo infectado.

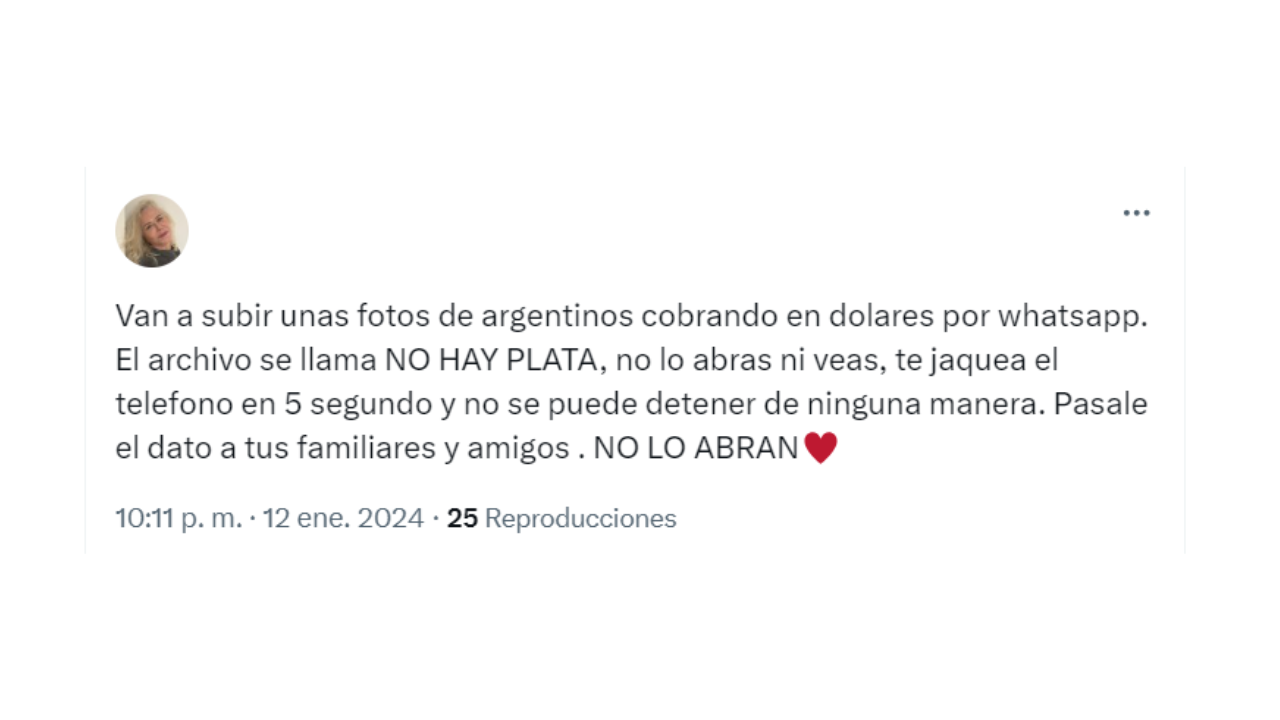

“Van a subir unas fotos de argentinos cobrando en dólares por Whatsapp. El archivo se llama NO HAY PLATA, no lo abras ni veas, te hackea el teléfono en 5 segundos y no se puede detener de ninguna manera. Pasale el dato a tus familiares y amigos. NO LO ABRAN (sic), dice una cadena que circula por redes sociales. Pero esto es falso.

La cadena -que llegó al número de WhatsApp de Chequeado para ser verificada y circuló en X- es similar a varias cadenas falsas que circularon anteriormente y que fueron verificadas por este medio (ver acá, acá, acá y acá). La única diferencia radica en el nombre del supuesto archivo infectado: en otras oportunidades se llamaba “Erupción en Chillán (Chile)”, “Juntos por el Pueblo” o “Argentina lo está logrando”.

Claudio Caracciolo, jefe de Ciberseguridad de ElevenPaths, la unidad de Ciberseguridad de Telefónica Movistar, explicó a Chequeado en esta nota que, “si una aplicación compromete el teléfono de manera automática, lo hace al instante”, por lo tanto, “lo de los segundos no tiene sentido”.

Por su parte, Horacio Azzolin, fiscal de la Unidad Fiscal Especializada en Ciberdelincuencia (UFECI), precisó en otra oportunidad a este medio que, aunque mediante un archivo de video, PDF o de Word -por ejemplo- sí puede ejecutarse un programa oculto dañino, estos programas están preparados para actuar en sistemas operativos específicos, como Android o iOS, no en todos a la vez y, por lo tanto, no podrían atacar a la generalidad de los teléfonos celulares.

Además, Azzolin sostuvo que“sí es posible instalar un software espía, que, por ejemplo, monitoree el tráfico del dispositivo o bloquee el contenido del teléfono para pedir después rescate para desbloquearlo. O ser un programa de propaganda u otro que cause daño en general en el teléfono. Por eso, siempre se recomienda que cuando uno recibe archivos adjuntos random no los abra. Pero, más allá de eso, es extremadamente difícil un hackeo como el que se indica en el mensaje”.

Este chequeo es parte de la iniciativa Third Party Fact-checking de Meta en la Argentina. En los casos de fotos y videos trabajamos con imágenes trucadas o sacadas de contexto, y siempre analizamos en conjunto las imágenes y los videos junto con el texto con el que fueron presentadas.

Fecha de publicación original: 23/01/2024

Comentarios

Valoramos mucho la opinión de nuestra comunidad de lectores y siempre estamos a favor del debate y del intercambio. Por eso es importante para nosotros generar un espacio de respeto y cuidado, por lo que por favor tené en cuenta que no publicaremos comentarios con insultos, agresiones o mensajes de odio, desinformaciones que pudieran resultar peligrosas para otros, información personal, o promoción o venta de productos.

Muchas gracias